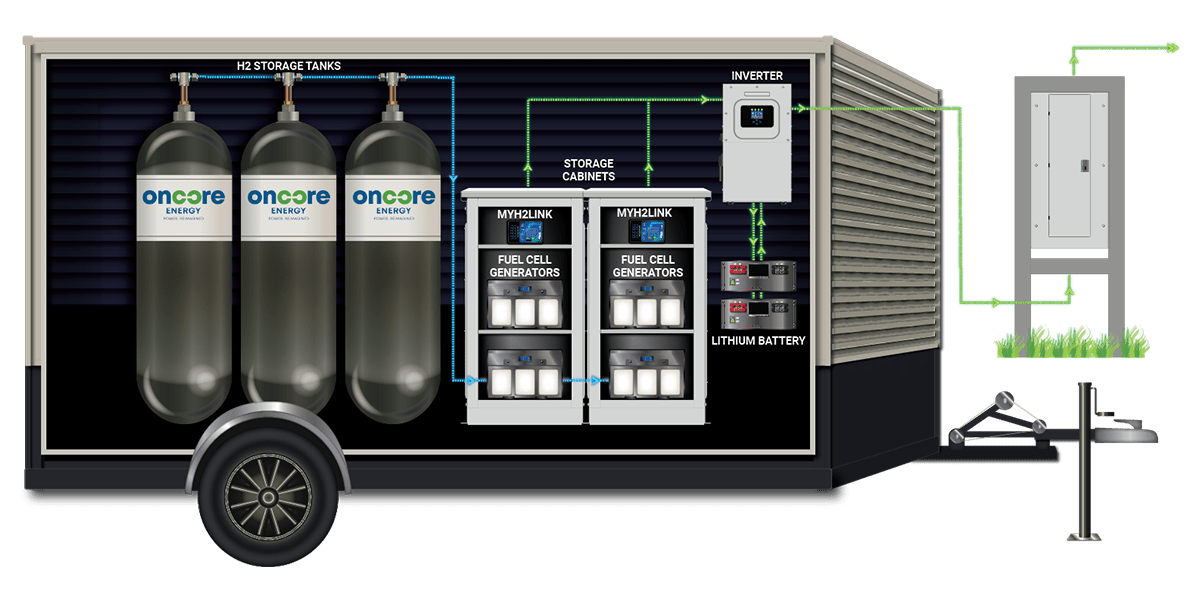

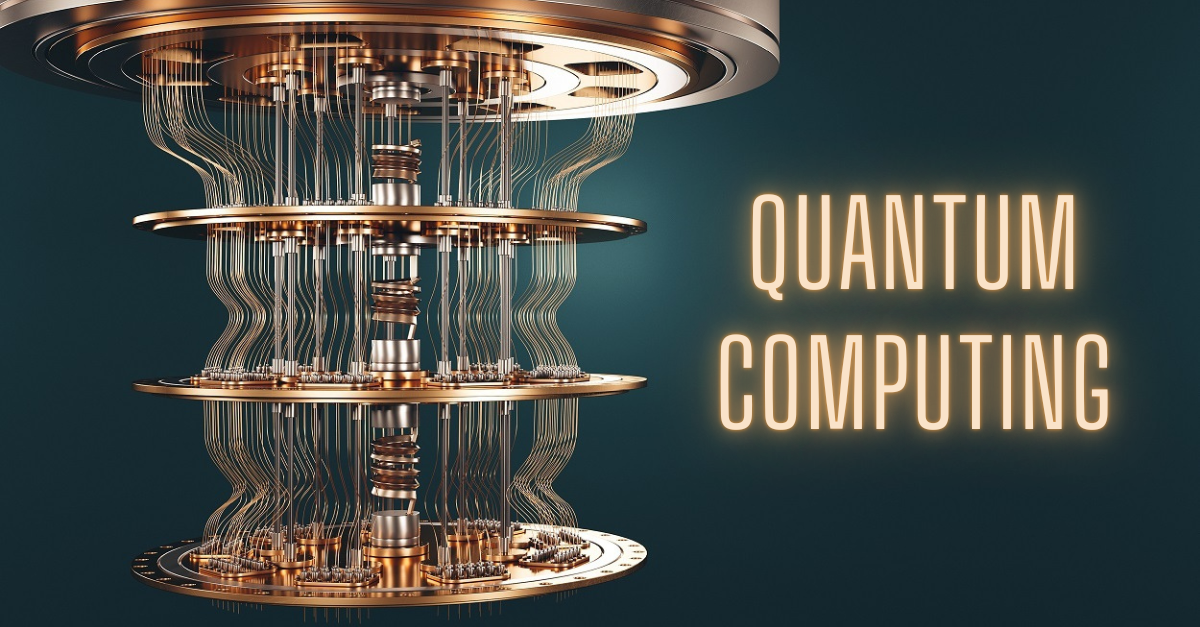

پیشرفت در محاسبات کوانتومی (Quantum Computing)، در حالی که نویدبخش حل مسائل پیچیده علمی است، تهدیدی وجودی برای سیستمهای رمزنگاری عمومی فعلی محسوب میشود. این پدیده به عنوان تهدید پسا-کوانتومی شناخته میشود که میتواند بسیاری از پروتکلهای امنیتی دیجیتال، از جمله امنیت رمزارزها را به خطر اندازد.

۱. تهدید کوانتومی برای رمزنگاری فعلی

امنیت سایبری فعلی ما عمدتاً بر اساس پیچیدگی محاسباتی دو نوع الگوریتم استوار است:

الف) الگوریتمهای کلید عمومی (Public Key Cryptography)

- هدف حمله: این الگوریتمها برای انتقال امن دادهها و تأیید هویت دیجیتال استفاده میشوند (مانند پروتکل TLS/SSL برای وبسایتها).

- پایه رمزنگاری: امنیت این الگوریتمها (مانند RSA و ECC) بر سختی حل مسائل پیچیده ریاضی مانند تجزیه اعداد بزرگ به عوامل اول (Factoring) یا مسئله لگاریتم گسسته (Discrete Logarithm) استوار است.

- تهدید کوانتومی: الگوریتم شر (Shor's Algorithm) که توسط کامپیوترهای کوانتومی قابل اجراست، میتواند این مسائل را با سرعتی غیرقابل تصور حل کند. این یعنی رمزگذاریهای فعلی که شکستن آنها با ابررایانههای کلاسیک هزاران سال طول میکشد، با یک کامپیوتر کوانتومی قدرتمند در عرض چند دقیقه شکسته خواهند شد.

ب) الگوریتمهای هش (Hashing)

- هدف حمله: این الگوریتمها (مانند SHA-256) برای ایجاد اثر انگشت دیجیتال و تأمین یکپارچگی دادهها استفاده میشوند.

- تهدید کوانتومی: الگوریتم گراور (Grover's Algorithm) میتواند حملات جستجوی کامل را تا حد sqrtN تسریع بخشد. این امر، امنیت الگوریتمهای هش را نصف میکند؛ به عنوان مثال، SHA-256 به اندازه SHA-128 ضعیف میشود. با این حال، با دو برابر کردن طول کلید هش میتوان این تهدید را خنثی کرد.

۲. آسیبپذیری رمزارزها در برابر پردازش کوانتومی

رمز ارزها (Cryptocurrencies) مانند بیتکوین و اتریوم، از ترکیب هر دو نوع رمزنگاری فوق استفاده میکنند و بنابراین در برابر حملات کوانتومی آسیبپذیر هستند.

الف) آسیبپذیری کلید عمومی (امضای تراکنش)

- مبنای امنیت رمزارز: رمزارزها از امضای دیجیتال منحنی بیضوی (ECDSA - Elliptic Curve Digital Signature Algorithm) برای تأیید مالکیت و مجاز بودن تراکنش استفاده میکنند.

- حمله کوانتومی: الگوریتم شر میتواند کلید عمومی (آدرس کیف پول) را به کلید خصوصی معادل آن بشکند.

- سناریوی حمله:

- شخصی یک تراکنش امضا شده (اما هنوز تأیید نشده) را به شبکه ارسال میکند.

- در این فاصله زمانی کوتاه، هکر کوانتومی میتواند کلید عمومی فرستنده را استخراج کرده و سپس با الگوریتم شر، کلید خصوصی او را محاسبه کند.

- هکر میتواند با استفاده از کلید خصوصی دزدیده شده، تمام داراییهای موجود در آن آدرس را به آدرس دیگری منتقل کند.

ب) آسیبپذیری هش (استخراج)

- اثر گراور بر استخراج: الگوریتم گراور میتواند فرآیند استخراج (Mining) مبتنی بر Proof-of-Work را برای کامپیوترهای کوانتومی سریعتر کند، اما نه تا حدی که کل شبکه را فلج کند. این یک مزیت ناعادلانه برای ماینرهای کوانتومی ایجاد میکند، اما امنیت کلی شبکه را به طور مستقیم از بین نمیبرد.

رمزارزهای در ریسک بالاتر

- آدرسهای افشا شده: آدرسهای کیف پولی که کلید عمومی آنها قبلاً در تراکنشها استفاده و منتشر شده است، در معرض بالاترین ریسک قرار دارند. این شامل آدرسهایی است که مبالغ زیادی را نگهداری میکنند و کلید عمومی آنها بارها منتشر شده است (مانند کیف پولهای ماینرها یا آدرسهای ذخیرهسازی بزرگ).

- رمزارزهای مبتنی بر ECDSA: بیتکوین (BTC) و اتریوم (ETH)، به دلیل استفاده از الگوریتم ECDSA در معرض خطر جدی حملات شر هستند.

نکته: شایان ذکر است پردازش کونتومی امکان ارائه مدلهای جدید از رمز گذاری کوانتومی را هم فراهم می کند که این موضوع به کاهش استقبال در بلندمدت از رمز ارزهای مبتنی بر بلاک چین منتهی خواهد شد. خصوصاً هزینه بالای تولید بیت کوین در مقابل تولید بی انتها و ارزان تر رمز ارزهای کونتوامی ممکن است بر نگاه بلندمدت سرمایه گذاران تاثیرگذار باشد.

۳. راهکارهای امنیت سایبری پسا-کوانتومی (PQC)

جامعه رمزنگاری و سازمانهای استانداردسازی (مانند NIST) برای مقابله با این تهدید، فعالانه در حال توسعه و استانداردسازی رمزنگاری پسا-کوانتومی هستند.

الف) الگوریتمهای مقاوم کوانتومی (Quantum-Resistant Algorithms)

این الگوریتمها که جایگزین RSA و ECC خواهند شد، بر مبنای مسائل ریاضی هستند که حتی برای کامپیوترهای کوانتومی نیز حل آنها سخت است:

- رمزنگاری مبتنی بر شبکه (Lattice-Based): مانند کیبر (Kyber) برای تبادل کلید و دلیتیوم (Dilithium) برای امضای دیجیتال. این الگوریتمها به دلیل سرعت و اندازه کلید مناسب، پیشتاز در استانداردسازی هستند.

- رمزنگاری مبتنی بر کد (Code-Based): مانند مکالیس (McEliece). بسیار امن هستند اما اندازه کلیدهای بزرگی دارند.

- رمزنگاری مبتنی بر هش (Hash-Based): مانند XMSS و Leighton-Micali Signature Scheme - LMS. اینها امضاهای دیجیتال یکبار مصرفی هستند که امنیت اثباتشده دارند.

ب) راهحلهای عملی برای رمزارزها (Hard Fork)

برای محافظت از رمزارزهای موجود، نیاز به ارتقاء پروتکل (Hard Fork) وجود دارد:

- جایگزینی ECDSA: رمزارزها باید مکانیسم امضای دیجیتال خود را از ECDSA به یک الگوریتم پسا-کوانتومی مقاوم (مانند دلیتیوم) تغییر دهند.

- آدرسهای جدید: کاربران باید تمام داراییهای خود را از آدرسهای قدیمی و افشا شده به آدرسهای جدیدی منتقل کنند که با استفاده از الگوریتمهای PQC ساخته و امضا شدهاند.

۴. جدول زمانی و چشمانداز

تهدید کوانتومی یک خطر بالقوه است نه یک خطر فوری. تخمین زده میشود که ساخت یک کامپیوتر کوانتومی به اندازه کافی قدرتمند برای شکستن RSA-2048 (معروف به Q-Day) ممکن است تا سالهای 2030 تا 2040 به طول انجامد. با این حال، به دلیل نیاز به زمانی طولانی برای پیادهسازی و ارزیابی پروتکلهای جدید، آمادگی باید از هم اکنون آغاز شود.

سازمانهایی مانند NIST در حال نهایی کردن استانداردسازی این الگوریتمها هستند تا جهان قبل از رسیدن روز کوانتوم، از نظر سایبری مقاوم شود.